Nieuwe phishingtruc: Wachtwoorden gestolen via nagemaakte inlogvensters

Oplichters en hackers hebben mogelijk een nieuwe manier gevonden om via malafide kopieën van betrouwbare websites aan wachtwoorden en andere inloggegevens te komen. Via deze zogenaamde browser-in-browser-aanvalsmethode wordt een vervalste pop-up getoond waarmee je zogenaamd kunt inloggen zoals je dat misschien van betrouwbare websites gewend bent. Het gevaar is dat deze vervalste pop-up nauwelijks van echt te onderscheiden is. En juist omdat het zo betrouwbaar lijkt, wordt de kans een heel stuk groter dat je erin trapt. Hoe werkt het? Wat moet je weten? In dit artikel leggen we het uit.

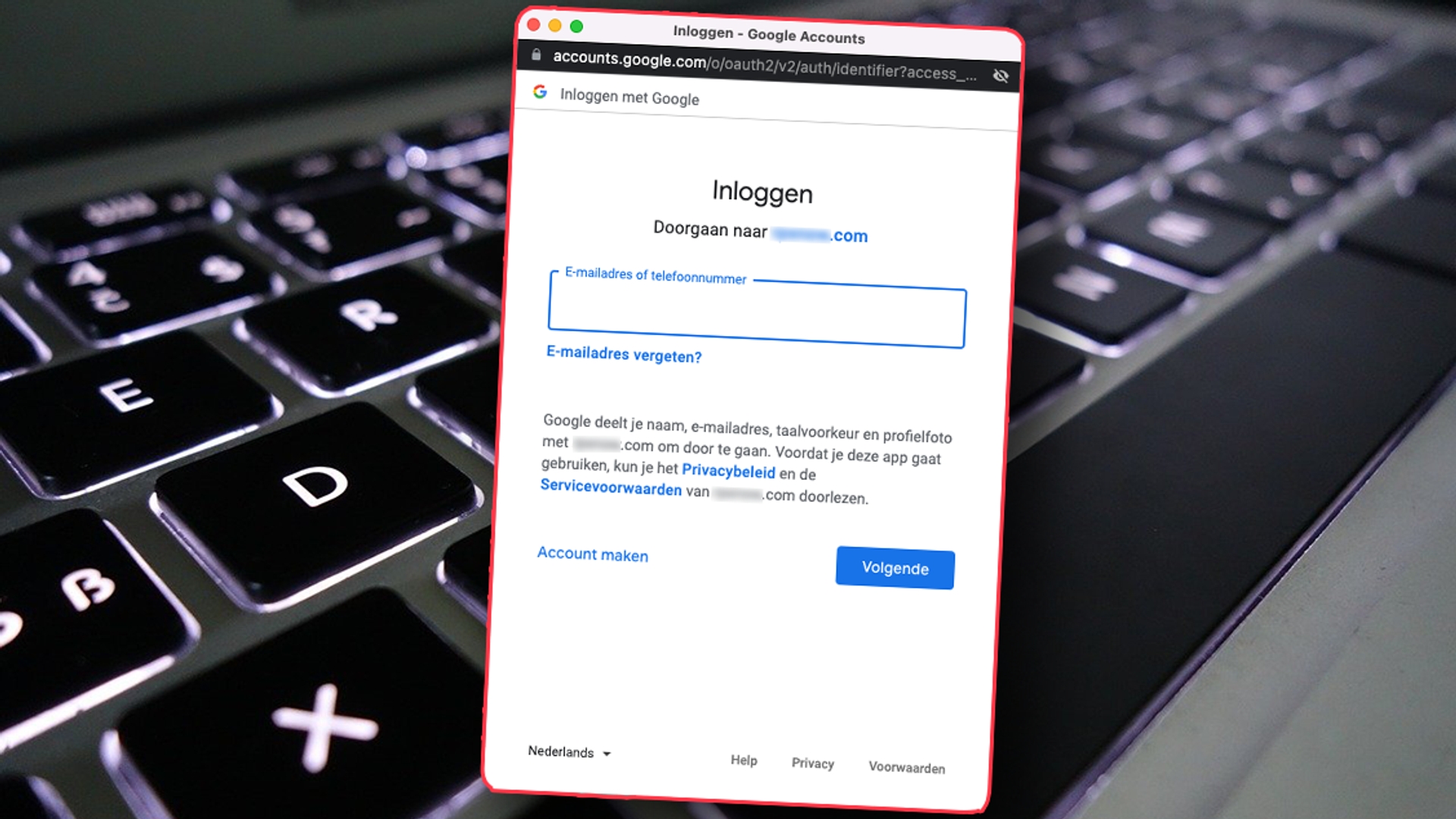

Als jij met enige regelmaat rondsurft op het internet, ben je ongetwijfeld bekend met de zogenaamde third-party single sign-on inlogmethode, ook al zegt de term zelf je in eerste instantie wellicht niet zoveel. Kijk even naar het inlogvenster in de afbeelding bovenaan dit artikel en er gaat ongetwijfeld een lampje branden.

Kort samengevat is het een manier van inloggen waarmee je – als je tenminste wilt – via je Google-, Apple-, Microsoft- of zelfs je Facebook- of Twitter-account kunt inloggen op websites die deze techniek ondersteunen voor hun eigen inlogprocedures.

En de uiterlijke vorm van deze inlogprocedure kan naar nu blijkt betrekkelijk eenvoudig worden misbruikt om jou op overtuigende, geloofwaardige wijze om de tuin te leiden. Maar voordat we uitleggen hoe de vork in de steel zit, leggen we kort uit wat third-party single sign-on inhoudt en hoe het werkt.

Wat is inloggen via third-party single sign-on?

Third-party betekent in dit geval dat je via een account van een zogenaamde 'derde (externe) partij' zoals je Google- of Facebook-account inlogt bij de eigenlijke website waar je wenst in te loggen. Het hebben van een account bij één van deze diensten volstaat in dat geval om jouw identiteit op een ander platform te verifiëren, zodat je eenvoudig in kunt loggen bij websites die deze inlogtechniek ondersteunen.

Single sign-on betekent dat je éénmalig moet inloggen om jouw identiteit op verschillende websites te verifiëren en dat je niet voor iedere website een unieke gebruikersnaam en bijbehorend wachtwoord hoeft te bedenken.

Inloggen via single sign-on is in veel gevallen optioneel, geen verplichting: sommige mensen vinden het simpelweg handig en efficiënt om via een bestaand account in te kunnen loggen bij bepaalde websites, in plaats van voor iedere unieke website een apart account te moeten maken. Zo hoef je ook minder wachtwoorden te onthouden, al is het uiteraard een persoonlijke keuze of je dat soort zaken niet liever zelf in beheer hebt.

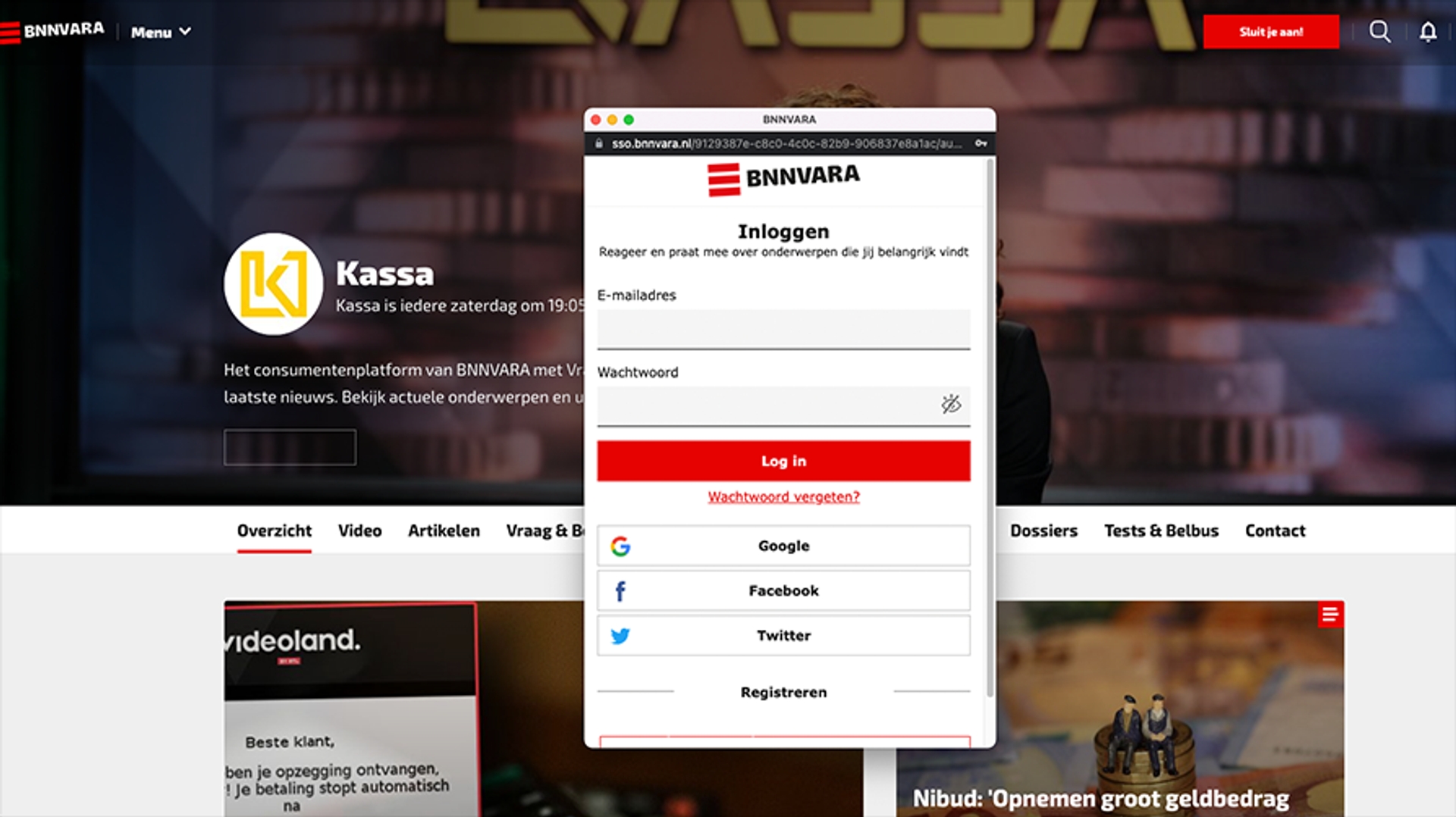

Waar je persoonlijke voorkeur ook naar uitgaat, deze inlogvensters verschijnen doorgaans in de vorm van een pop-up waar je je gewenste inlogmethode kunt selecteren en bevestigen. Op de website van Kassa ziet dat er bijvoorbeeld als volgt uit:

Het artikel gaat verder na onderstaande afbeelding.

Je ziet op bovenstaande afbeelding dat je ervoor kunt kiezen om rechtstreeks in te loggen via de combinatie e-mailadres en wachtwoord, of dat je via een derde partij – dus in de vorm van je Google-, Facebook- of Twitter-account – wenst in te loggen. De keuze is geheel aan jou.

Browser-in-browseraanval: wat is het en hoe werkt het?

Nu weten we globaal hoe de inlogmethode werkt, maar het is goed om te weten dat het in deze nieuwe phishing-truc niet zozeer om de daadwerkelijke techniek draait, maar voornamelijk om de vorm.

Het idee achter deze truc is dat jij de vorm herkent uit de dagelijkse praktijk, omdat het gaat om een inlogmethode die op veel websites wordt toegepast. Het is dan ook de bedoeling dat je bij het zien ervan niet direct op je hoede bent, juist omdat de vorm zo betrouwbaar en geloofwaardig overkomt.

Hoe werkt dat? Deze truc staat bekend als de 'browser-in-browseraanval' en draait dus om dit soort pop-ups. Wat blijkt? Het is mogelijk – en bovendien betrekkelijk eenvoudig – om dit soort pop-ups te vervalsen, zo blijkt uit onderzoek van de (anonieme) cybersecurity-onderzoeker 'mrd0x'. Ook techblogs The Hacker News en Bleeping Computer hebben een stuk geschreven naar aanleiding van deze bevindingen.

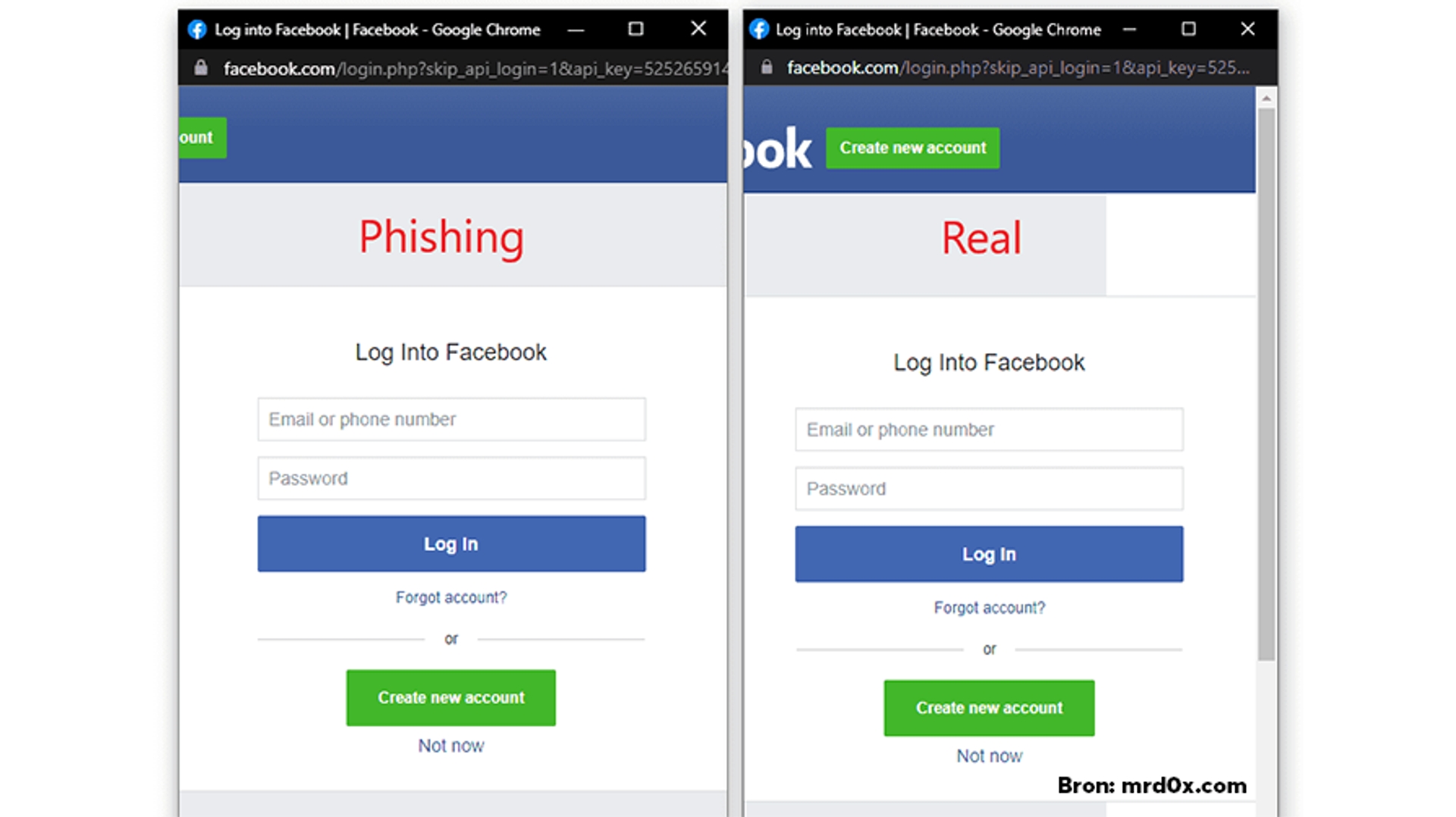

Wie een beetje handig is met de programmeertalen HTML en CSS, kan levensechte kopieën maken van pop-ups die door bekende, veelgebruikte websites worden gebruikt. In plaats van een échte pop-up verschijnt er in de context van jouw browservenster een regelrechte kopie. Hieronder zie je bijvoorbeeld een vervalste pop-up van 'Facebook' naast het echte exemplaar.

Het artikel gaat verder na onderstaande afbeelding.

Spoofing van de domeinnaam

Bovenstaande kopie is zoals je ziet nauwelijks van echt te onderscheiden, ook omdat de url in de valse adresbalk in eerste instantie niet verdacht overkomt. Het meest belangrijke verschil is dat de adresbalk in de kopie niet functioneel is: het is slechts een optisch onderdeel van het visuele ontwerp van de nagemaakte pop-up.

In zekere zin is dat dus een vorm van spoofing: jij denkt na het zien van de échte url immers dat je je op een betrouwbare website bevindt, ook al is de url slechts onderdeel van de afbeelding.

Ook is de nagemaakte pop-up qua formaat afgebakend, dus de schuifbalk die je treft in de échte pop-up aan de rechterkant, is niet bruikbaar of zichtbaar in de vervalsing links.

Slechts de invoervelden voor zaken als jouw gebruikersnaam en wachtwoord zijn wél functioneel in de vervalsing, want om deze gegevens is het de oplichters achter dit soort nep-websites te doen. Via de button om in te loggen stuur je je gegevens namelijk linea recta naar degene(n) achter dit soort nep-websites, en daarom is ook die knop functioneel.

Het enige dat een kwaadwillende hacker of oplichter voor elkaar moet zien te krijgen, is om jou naar een valse website te lokken. Dat zal in verreweg de meeste gevallen gebeuren zoals je dat nu ook al gewend bent als het gaat om phishing, dus in de vorm van valse e-mails en sms'jes met links naar de nep-website.

Ben je eenmaal op deze nep-website beland? Dan is het een koud kunstje om jou ertoe te verleiden om toch inloggegevens in te laten vullen, juist omdat de valse pop-up nauwelijks van echt te onderscheiden is.

Hoe concreet is deze dreiging?

Goed om te weten: paniek is niet nodig. Bovenstaande verhandeling betreft in beginsel de praktische uitwerking van een gedachte-experiment. Eén van de belangrijkste dingen waar qua online veiligheid vaak de nadruk op wordt gelegd, is het controleren van de url in de adresbalk. Dat is namelijk een goede indicator waarmee je de betrouwbaarheid van een website kunt bepalen.

Het idee was dan ook "Is het mogelijk om dat gegeven te misbruiken om phishing nóg overtuigender en geloofwaardiger te maken?", en het enigszins verontrustende antwoord is helaas dat dat zonder al te veel moeite mogelijk blijkt.

Daarmee is echter niet gezegd dat deze truc nu al massaal door oplichters wordt misbruikt, want de praktijk wijst een ander beeld uit. De truc is weliswaar al eens in het wild gesignaleerd, en dat betrof een geval van begin 2020 waarin oplichters via deze methode hengelden naar inloggegevens voor game-platform Steam:

Andere, meer recente voorbeelden zijn vooralsnog niet bekend, en dat wijst erop dat deze specifieke methode op het moment van schrijven nog niet massaal actief wordt misbruikt door oplichters om naar inloggegevens te vissen.

Verder wordt de suggestie gewekt dat deze methode kan worden gebruikt om te testen of de interne veiligheidssystemen van je werkomgeving wel op orde zijn, bijvoorbeeld in de vorm van gesimuleerde phishingaanvallen waarna je kunt bepalen hoe scherp collega's zijn.

Maar zodra een dergelijk concept eenmaal onder de aandacht is gebracht, neemt de kans natuurlijk toe dat ook mensen met minder goede bedoelingen denken dat ze hiermee hun slag kunnen slaan. En daarom is het zaak om altijd goed op te blijven letten en nooit zomaar ergens in te loggen, al helemaal niet als je naar bepaalde websites wordt gelokt via links in vage e-mails of sms'jes.

Van een acuut gevaar is momenteel dus geen sprake, maar in het kader van "voorkomen is beter dan genezen" is het in ieder geval wél relevant om te weten dat in theorie ook phishing volgens bovenstaande methode tot de mogelijkheden behoort.

Bron: Bleeping Computer, The Hacker News, mrd0x.com

Praat mee

Altijd op de hoogte blijven van het laatste nieuws?

Meld je snel en gratis aan voor de Kassa nieuwsbrief!